XSS注入原理

XSS 攻击全称跨站脚本攻击,是为不和层叠样式表(Cascading Style Sheets, CSS) 的缩写混淆,故将跨站脚本攻击缩写为 XSS,XSS 是一种在 web 应用中的计算 机安全漏洞,它允许恶意 web 用户将代码植入到 web 网站里面,供给其它用户 访问,当用户访问到有恶意代码的网页就会产生 xss 攻击

XSS是因为用户输入的内容被浏览器当作了前端代码进行 执行。

二.XSS危害

盗取各类用户帐号,如机器登录帐号、用户网银帐号、各类管理员帐号

控制企业数据,包括读取、篡改、添加、删除企业敏感数据的能力

盗窃企业重要的具有商业价值的资料

非法转账

强制发送电子邮件(钓鱼)

网站挂马

控制受害者机器(肉鸡)向其它网站发起攻击

二.XSS分类

反射型xss:不会永久存储用户的数据,仅发生在用户的一次访问之后

存储型xss:攻击代码被持久化保存在服务器上。

DOM型xss

三.Cookie是什么

什么是cookie?

指某些网站为了辨别用户身份、进行 session 跟踪而储存在用户本地终端上的数据(通常经过加密)

COOKIE:

客户端将用户名密码等信息给服务器,服务器返回用户身份对应的cookie给客户端,

之后两人的身份认定,就靠cookie来进行。

简单地说,当用户使用浏览器访问一个支持Cookie的网站的时候,

用户会提供包括用户名在内的个人信息并且提交至服务器,服务器回传给用户这段个人信息的加密版本,

这些信息并不存放在HTTP响应体(Response Body)中,而存放于HTTP响应头(Response Header)

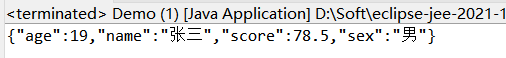

四.XSS获取cookie

怎么验证XSS?

一般是想办法让浏览器弹窗(alert)

最经典的弹窗语句:alert(1)

一般检测XSS是否存在,就是在正常页面传参然后构建参数让他弹窗就是存在XSS了

利用XSS平台用于收取cookie,账号等信息

推荐网站https://xs.sb/xss.php?do=login

注册后先创建项目:

免责声明:以上内容为本网站转自其它媒体,相关信息仅为传递更多信息之目的,不代表本网观点,亦不代表本网站赞同其观点或证实其内容的真实性。如稿件版权单位或个人不想在本网发布,可与本网联系,本网视情况可立即将其撤除。